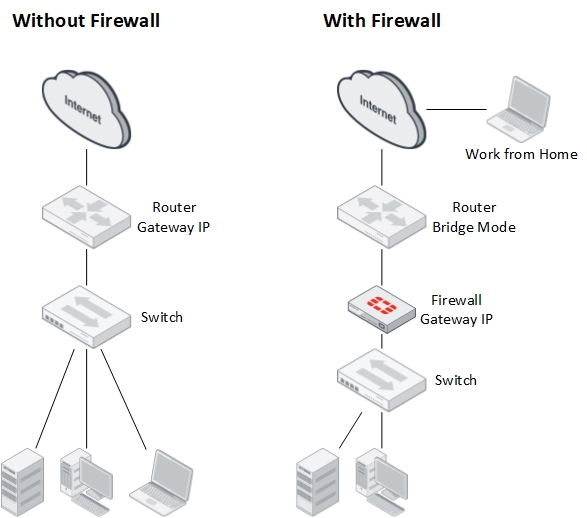

บริษัทที่ใช้ internet จาก 3BB, True หรือ TOT แบบ ADSL หรือ Fiber อยากเพิ่ม firewall เข้ามาในระบบเพื่อใช้งาน VPN (work from home) แต่ก็กลัวยุ่งยาก ซึ่งจริงๆ แล้วมีขั้นตอนไม่เยอะ

แนะนำ Fortigate Firewall ราคาเริ่มต้นอยู่ที่ประมาณ 25,000 บาท รวมติดตั้ง

ขั้นตอนการเพิ่ม firewall เข้ามาในระบบ

- เปลี่ยน Router ที่ได้จาก ISP เป็น Bridge Mode

- เปลี่ยน IP Router ไป subnet อื่น

- เสียบสายจาก Router มาที่ WAN บน Firewall

- เสียบสายจาก LAN จาก Firewall เข้า switch

- เปลี่ยน IP firewall เป็น IP เดิมของ router (gateway)

- ถ้า router เคยแจก IP ก็ให้ Firewall แจก IP แทน

- แค่นี้ก็ใช้งาน Firewall ได้แล้ว ที่เหลือก็คือการสร้าง Policy ต่างๆ มาใช้งาน

ข้อดีของการมี firewall

- มีความเสถียรมากกว่า Router จาก ISP ที่อาจจะต้องไปเปิดปิดบ่อยๆ เพราะรับโหลดไม่ไหว

- Firewall ตั้ง Policy ได้ตาม Interface, Address, ช่วงเวลา หรือ User ได้อย่างยีดหยุ่น

- Captive Portal กำหนดให้ต้อง Login ก่อนใช้งานได้

- Application Control ตั้ง Policy ได้ตาม Application ที่ User ใช้งาน เช่นห้ามพนักงานดูวีดีโอทุกประเภทช่วงเวลางาน

- Web Filtering กรองเว็บที่ User ใช้งาน

- Antivirus กรองไวรัสที่เข้ามาทาง Internet

- Virtual IP เปิดให้เข้ามาใช้บาง Server ผ่าน Internet

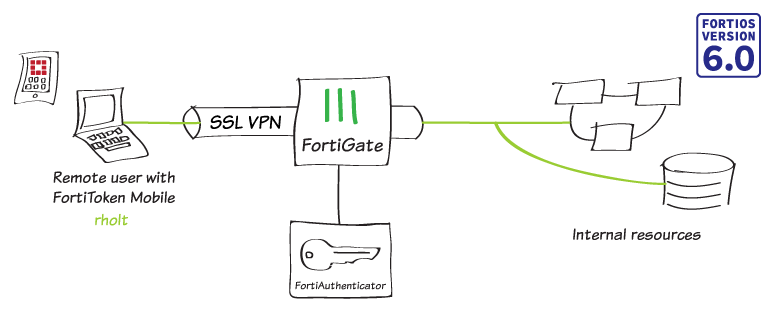

- SSL VPN ให้ User เข้ามาใช้งาน Server จากนอก Office (Work from Home)

- Site to Site VPN เชื่อต่อสาขากับสำนักงานใหญ่

- SysLogs ส่ง Traffic log ไปเก็บไว้บน syslog server

สนใจสอบถามเพิ่มเติม info@implementer.co.th หรือ send message ทาง facebook