งานติดตั้ง DELL Server เพื่อใช้งาน VMware vSphere, VSAN พร้อม VEEAM Backup & Replicate to Cloud, Backup Copy to Synology NAS

Aruba 2930 F เป็น Coreswitch พร้อม Fortigate 60E Firewall

Solution design & implementation

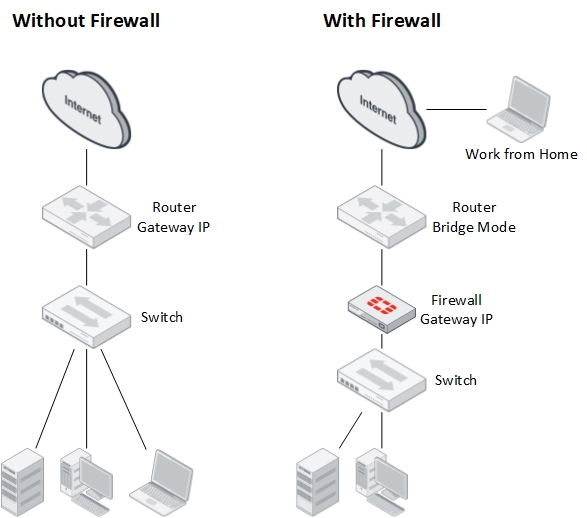

บริษัทที่ใช้ internet จาก 3BB, True หรือ TOT แบบ ADSL หรือ Fiber อยากเพิ่ม firewall เข้ามาในระบบเพื่อใช้งาน VPN (work from home) แต่ก็กลัวยุ่งยาก ซึ่งจริงๆ แล้วมีขั้นตอนไม่เยอะ

แนะนำ Fortigate Firewall ราคาเริ่มต้นอยู่ที่ประมาณ 25,000 บาท รวมติดตั้ง

ขั้นตอนการเพิ่ม firewall เข้ามาในระบบ

ข้อดีของการมี firewall

สนใจสอบถามเพิ่มเติม info@implementer.co.th หรือ send message ทาง facebook

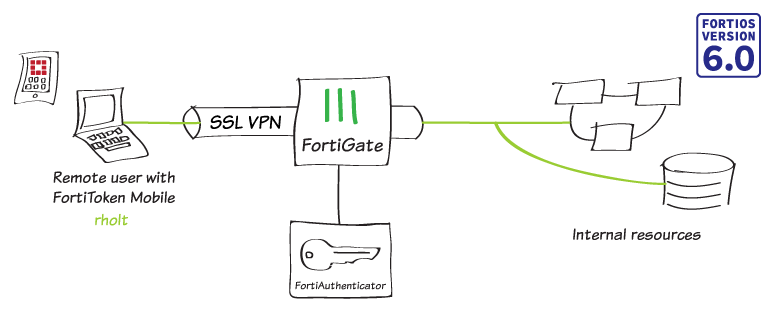

ความกังวลอย่างหนึ่งของการเปิดให้ user VPN ด้วย username/password คือคิดว่ายังไม่ปลอดภัยเพียงพอต่อองค์กร

Fortigate มี FortiToken เป็นอุปกรณ์เล็กๆ ขนาดเท่า thumb drive ที่จะสุ่มตัวเลขไปเรื่อยๆ ทุกครั้งที่ user login จะต้องใส่ตัวเลขที่อยู่บน Fortitoken ลงไปด้วย เพื่อเพิ่มความปลอดภัยขึ้นอีกขั้นหนึ่ง

FortiToken ต้องซื้อแยก ส่วนการเปิดใช้งานบน Fortigate ทำได้เลย โดยใส่ ID ของ FotiToken ให้ user แต่ละคนไม่ต้องมี licensed เพิ่มเติม

หรือถ้าใช้เป็น App บนโทรศัพท์มือถือก็ซื้อ licensed มาใส่ตามจำนวน user ที่จะใช้งาน

สนใจสอบถามเพิ่มเติม info@implementer.co.th หรือ send message ทาง facebook

เมื่อ 10 ปีก่อนผมมักจะแนะนำให้ลูกค้ามี Firewall ง่ายๆ อย่าง pfSense ติดตั้งไว้บน VMware เพื่อจัดการ Bandwidth และให้ User authenticate ก่อนใช้งาน Internet เพื่อเก็บ Log

ต่อมาความต้องการของลูกค้ามากขึ้นอยาก Block เว็บตามประเภท เช่นเว็บดูหนัง ฟังเพลง เล่นเกม เลยต้องขยับมาใช้ Fortigate เพราะ Block เว็บได้เป็นกลุ่มตามที่ลูกค้าอยากได้ ข้อดีของ Firewall ที่ต้องจ่าย MA รายปีคือมีการอัพเดต Signature ของ Application Control, Web Filtering และ AntiVirus ให้ด้วย

VPN ก็เป็น Feature ที่มากับ Firewall แทบทุกยี่ห้อ การใช้ VPN ต่างกับการ Forward Port คือ Forward port จะทำเป็นเครื่องๆ สำหรับแต่ละ Port เช่น เครื่อง 1 ใช้ Port 80 แล้ว เครื่อง 2 ต้องไปใช้ Port 81

ส่วนการ VPN เป็นเหมือนเครื่องของผู้ใช้ปลั้กเข้ามาในระบบ สามารถใช้งานได้ทุกอย่าง หรือจำกัดให้ใช้งานได้แค่บางอย่างผ่าน Policy บน Firewall

บน Firewall การจัดการ Traffic โดยแบ่งประเภทได้เป็น IP, Subnet, User, Service, Application, Destination

ตัวอย่าง Policy

Subnet ของ Server ใช้ Internet ได้ทุกประเภท ตลอดเวลา

User กลุ่ม Manager ใช้ Internet ได้ทุกประเภท 8.00-18.00

User กลุ่ม Staff ใช้ Internet ได้ทุกประเภท 12.00-13.00

User กลุ่ม Staff ใช้ Internet ได้เฉพาะที่อนุญาติ 8.00-18.00

ตัวอย่าง VPN Policy

User กลุ่ม IT เข้าใช้งานได้ทุก Subnet

User กลุ่ม Manager และ Staff ไม่ให้เข้า Subnet Network และ Storage

การต่อ VPN จากภายนอกเข้ามาแนะนำให้ใช้ SSL VPN และเปลี่ยน Port เป็น 443 เพื่อป้องกันปัญหา Port โดน Block เพื่อใช้งานนอกสถานที่

บน Fortigate การเปืดให้งาน VPN ง่ายมากแค่ระบุ WAN ที่จะให้เข้ามา กำหนดกลุ่ม User ที่อนุญาติ แล้วก็กำหนด Policy ตามที่ต้องการ

ที่ฝั่ง Client ก็แค่ติดตั้ง FortiClient แล้วชี้มาที่ IP WAN ของบริษัท หรือถ้าไม่ได้ Fixed IP ก็ใช้ Dynamic DNS ไปก่อน แต่แนะนำว่าควรสมัคร Fixed IP ไว้เดี๋ยวนี้ราคาไม่แพงแล้ว

สนใจสอบถามเพิ่มเติม info@implementer.co.th หรือ send message ทาง facebook

ลูกค้าต้องการให้โปรแกรมเมอร์ VPN เข้ามาที่ Office ได้ตลอดเวลา แต่ก็กังวลเรื่องตวามปลอดภัย เลยอยากได้การป้องกันอีกชั้นด้วย FortiToken