ในปัจจุบันข้อมูลต่างๆเป็นสิ่งสำคัญ ไม่ว่าจะเป็น File งาน เอกสารสำคัญ รวมไปถึงรูปถ่ายต่างๆ ทั้งที่เก็บอยู่ในคอมพิวเตอร์ หรือ โทรศัพท์มือถือ ทางเลือกในการจัดการข้อมูลเหล่านี้ ผมแนะนำให้ใช้ NAS สำหรับจัดการข้อมูล เปรียบเสมือนมี Cloud Storage ส่วนตัว สามารถเข้าถึงได้จากทุกที่ผ่าน Internet แล้วถ้าเราต้องการ Back Up Cloud Storage ส่วนตัวไป Cloud Storage Services หล่ะ เราจะทำอย่างไร

NAS ในปัจจุบันพัฒนาไปมาก สามารถติดตั้งโปรแกรมเสริมเพื่อให้ NAS สามารถทำงานได้หลากหลายขึ้น NAS จาก Synology มีโปรแกรมที่ติดตั้งมาให้เลือกใช้งานหลายตัว

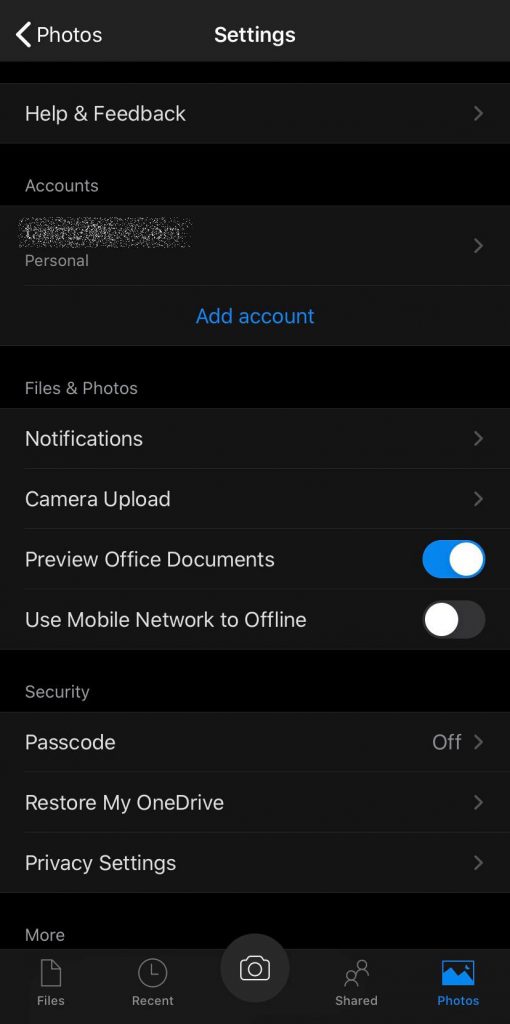

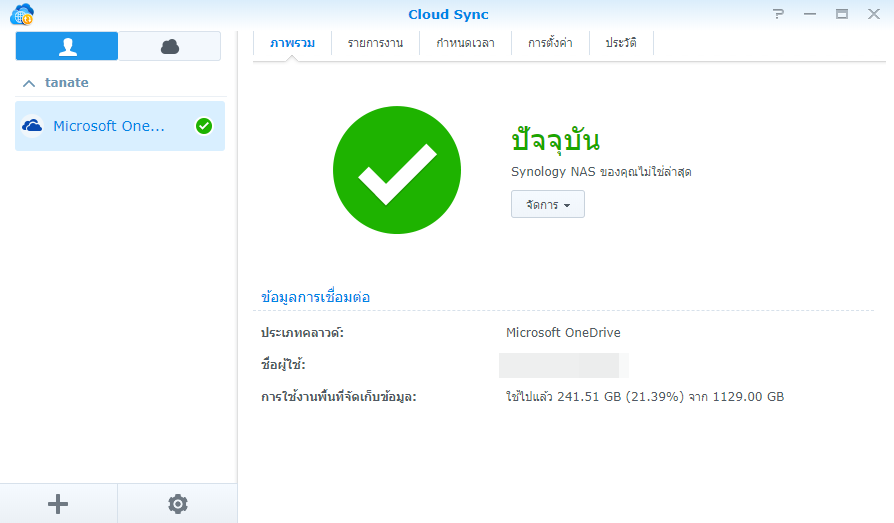

โปรแกรมที่จะแนะนำเป็นตัวแรกคือ Cloud Sync ผมเลือกใช้โปรแกรมตัวนี้ในการ Backup ข้อมูลของผมจาก Synology NAS ไปเก็บไว้ที่ Cloud Storage Service ซึ่งมีให้เลือกหลายผู้ให้บริการ ผมเลือกใช้ Microsoft One Drive ที่มีพื้นที่ในการเก็บข้อมูล 1TB จากการสมัครใช้งาน Microsoft 365 เท่านี้ข้อมูลของผมจะมีการสำรองไปเก็บไว้อีกที่ในกรณีที่ NAS เสียหาย ข้อมูลสำคัญของผมก็ยังอยู่ และข้อดีอีกอย่างของ Microsoft One Drive คือถ้าเราติดตั้ง App ลงในมือถือมันจะสามารถ Back Up รูปถ่ายจากมือถือไปเก็บไว้ที่ One Drive แล้ว Synology NAS จะ Sync ภาพถ่ายเหล่านั้นกลับมาเก็บไว้ใน Synology NAS อีกที

ที่รวมโปรแกรมเสริมของ Synology NAS เรียกว่า Package Center ผู้ใช้สามารถเข้าไปโหลดโปรแกรมมาติดตั้งเพิ่มเติมได้

สนใจ Solution ดังกล่าว หรือต้องการ พื้นที่ Cloud Storage มากกว่า 1TB สามารถติดต่อเราได้ครับ